Am 18. September waren die Büros der eXirius etwas dünner besetzt als üblich. Gleich vier Kollegen brachen morgens nach Saarbrücken auf, um an der saarländischen IT-Sicherheitskonferenz IT.CON teilzunehmen. Die Themen klangen sehr vielversprechend: von der Psychologie über IT-Recht und KI bis hin zu Live-Hacking war alles dabei. Eine solche Gelegenheit der Weiterbildung und des Austausches mit den entsprechenden Ausstellern und Interessengruppen ist im Saarland einmalig.

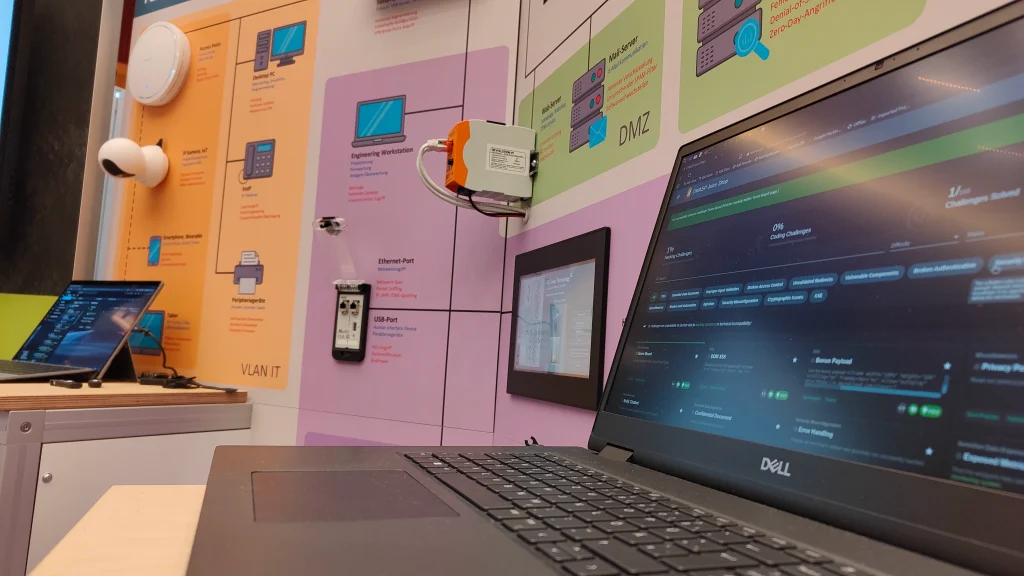

Unter den vielen Ständen, die man in den Pausen gerne besuchte, waren auch bekannte Großunternehmen und „befreundete“ Projektpartner. Die „Bunker-Brause“ (ein isotonisches Getränk) und die Kollegen der Firma internett waren auf jeden Fall einer Station wert. Doch musste man sich unter den vielen Anbietern aus ganz Deutschland entscheiden: es gab zu viele spannende Anwendungen, Projekte und Lösungen zu sehen. Besonders faszinierend wirkte eine Firma aus dem benachbarten Lebach, die mit Hilfe von YubeKey-Hardware und eigener Software zu beinahe jedem IT-System eine sehr starke Authentifizierung versprach. Diese Idee existiert bereits in unseren Plänen für die Zugriffssteuerung. Auch wenn die angebotene Lösung unseren Bedarf nicht trifft, so war es ein spannender kollegialer Austausch über die Methodik und eine deutliche Bestätigung, in unserem Informationssicherheitsmanagementsystem (ISMS) auf das richtige Pferd zu setzen.

Die vielen parallel stattfindenden Vorträge waren zu interessant und man musste sich entscheiden, was einem am wichtigsten erscheint. Der Eröffnungsvortrag über die Psychologie und IT-Sicherheit war nicht nur seiner Fakten-reichen und leicht nachvollziehbaren Art wegen ein Highlight. Er war ein Weckruf für die weniger Technik-affinen Manager, die Gefahren aus dem Netz endlich ernst zu nehmen und aktiv zu werden. Ein kurzer Blick in die unternehmerisch-mafiösen Strukturen der heutigen Hacker machte deutlich, mit wem man es zu tun hat. Der Beweis für die Anfälligkeit von Menschen (Social Engineering) wurde mit einem simulierten „Enkeltrick“ auch schnell demonstriert. Aber auch andere Präsentationen im kleinen Kreis waren sehr erhellend: „Anonymisierung durch KI“ zum Beispiel sprach ein Thema an, das bisher die IT-Abteilung und den Datenschutzbeauftragten gleichermaßen hat schlecht schlafen lassen.

Die acht Stunden waren eine gut investierte Zeit, um über den Tellerrand hinauszublicken. Persönliche Gespräche mit Softwareherstellern bauten Vorbehalte ab, Lösungsansätze von Beratungsunternehmen brachten neue Ideen und die Begegnungen stärkten die Solidarität unter Administratoren. In diesem Sinne: Auf Wiedersehen auf der nächsten IT.CON!